Информация опасносте

Чаще про c̶y̶b̶e̶r̶s̶e̶x̶ cybersec

Нет, «опасносте» не опечатка

@alexmaknet

Размещение рекламы остановлено в связи с войной России против Украины Связанные каналы | Похожие каналы

20 658

подписчиков

Популярное в канале

Компиляция на 10 млрд паролей https://cybernews.com/security/rockyou2024-largest-password-compi...

да-да, всем OpenSSH! Слово дня — regreSSHion. Миллионы серверов, потенциально масштаб Log4Shell, ...

всем чистого вайфая

Приложение ChatGPT для macOS сохраняло чаты пользователя с сервисом в незашифрованный файл, куда ...

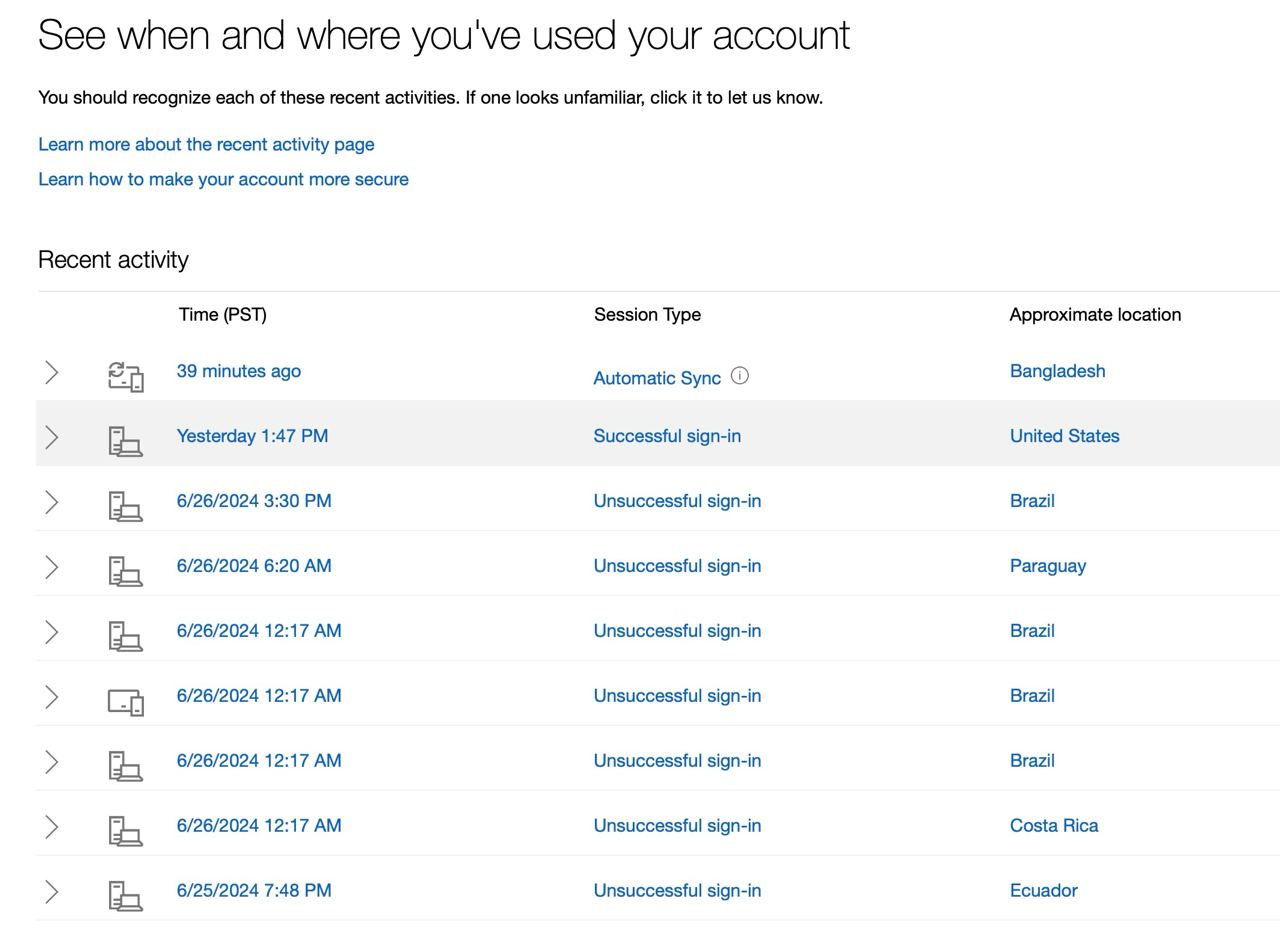

ктото мотается по миру, пытаясь зайти в мой аккаунт