Утечки информации

Знаем про утечки все! Поиск утечек и мониторинг даркнета: dlbi.ru

Рекламы нет.

За вопросы "где взять базу?" и "сколько стоит реклама?" - бан.

Ничего не продаем и не раздаем!

Админ: @ashotog

Группа в ВК: https://vk.com/dataleakage Связанные каналы | Похожие каналы

118 512

подписчиков

Популярное в канале

В Тюмени 22-летний Алексей К., работая специалистом офиса продаж АО «РТК», розничной сети продаж ...

По версии следствия, с января 2021 г. по июль 2022 г. государственный инспектор БДД МОТНиРАС УГИБ...

В Саратове бывшую сотрудницу управления Росреестра, о которой мы писали ранее, признали виновной ...

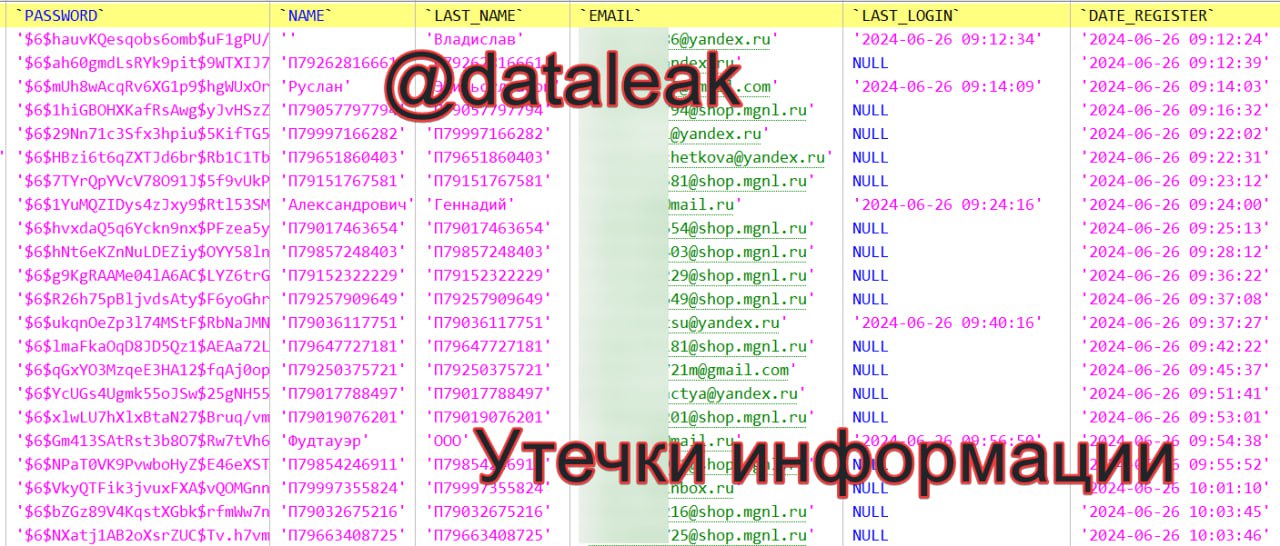

Некоторое время назад мы писали, что в свободный доступ были выложены несколько таблиц из базы да...

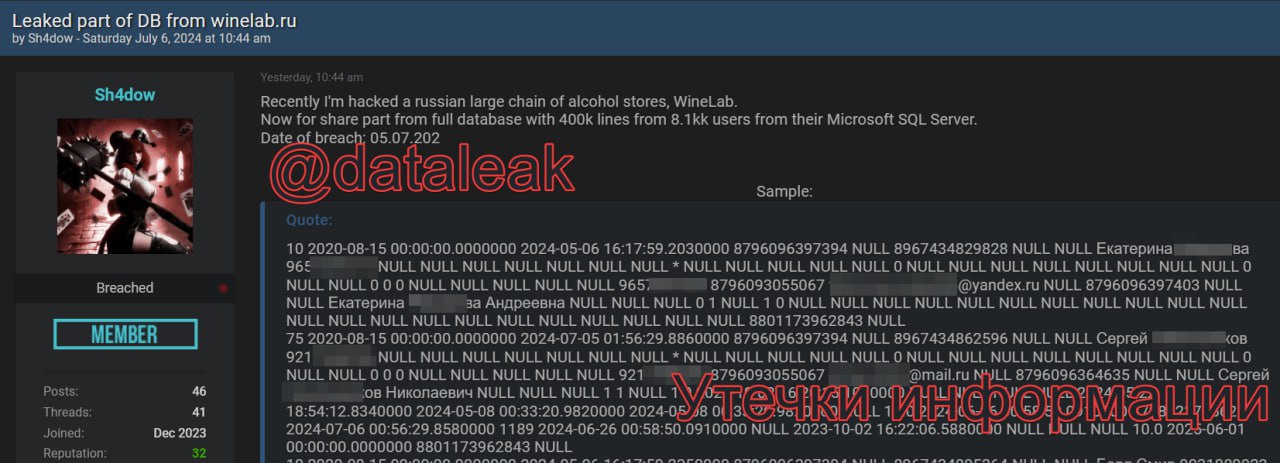

В свободном доступе появился фрагмент таблицы пользователей из базы данных предположительно сети ...