Книги для Системного Администратора

Библиотека Системного Администратора (только книги, мануалы)

По всем вопросам @evgenycarter Related channels | Similar channels

15 236

subscribers

Popular in the channel

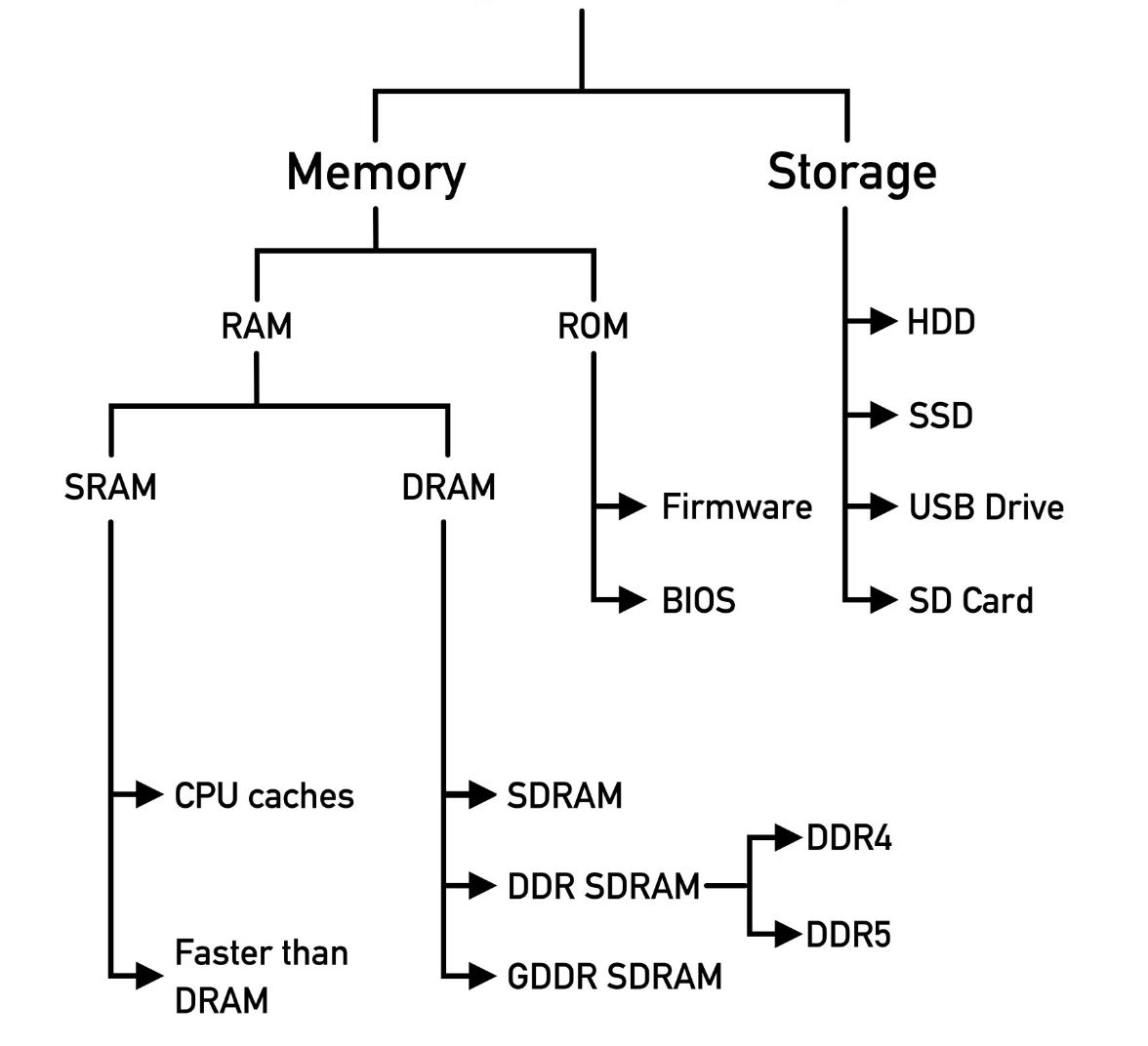

Типы памяти и накопителей - Основополагающий дуэт: RAM и ROM - DDR4 и DDR5 - Микропрограмма и BI...

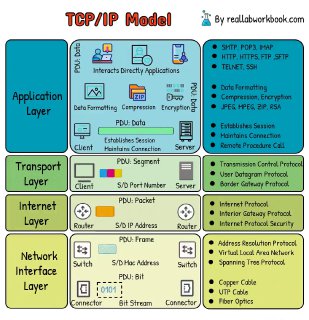

Модель TCP IP 👉 @i_odmin_book

Беспроводные сети. Стандарты IEEE 802.11 — набор стандартов связи для коммуникации в беспроводно...

TCP/IP и tcpdump. КАРМАННЫЙ СПРАВОЧНИК. 👉 @i_odmin_book

Шпаргалка по заголовкам IP/TCP 👉 @i_odmin_book