ТЫ ХАКЕР? DarkNet

Канал про DarkNet

Мы не несем ответственность за ваши действия.

По вопросам - @florinwork Related channels

53 310

subscribers

Popular in the channel

— Каким же средством пользоваться для поиска информации? Летс гоу, это новый пост. Приятного про...

🤙 Я хочу узнать кто мне звонит, но не знаю как! The bond - наш инструмент! Возможности анализа:...

📱Создание словаря паролей в Termux 1. apt install python2 git $ git clone https://github.com/n...

😄Хочу себе невидимый ник! Так давай я помогу тебе.. 🥷 Многие люди интересуются, как всё сделать...

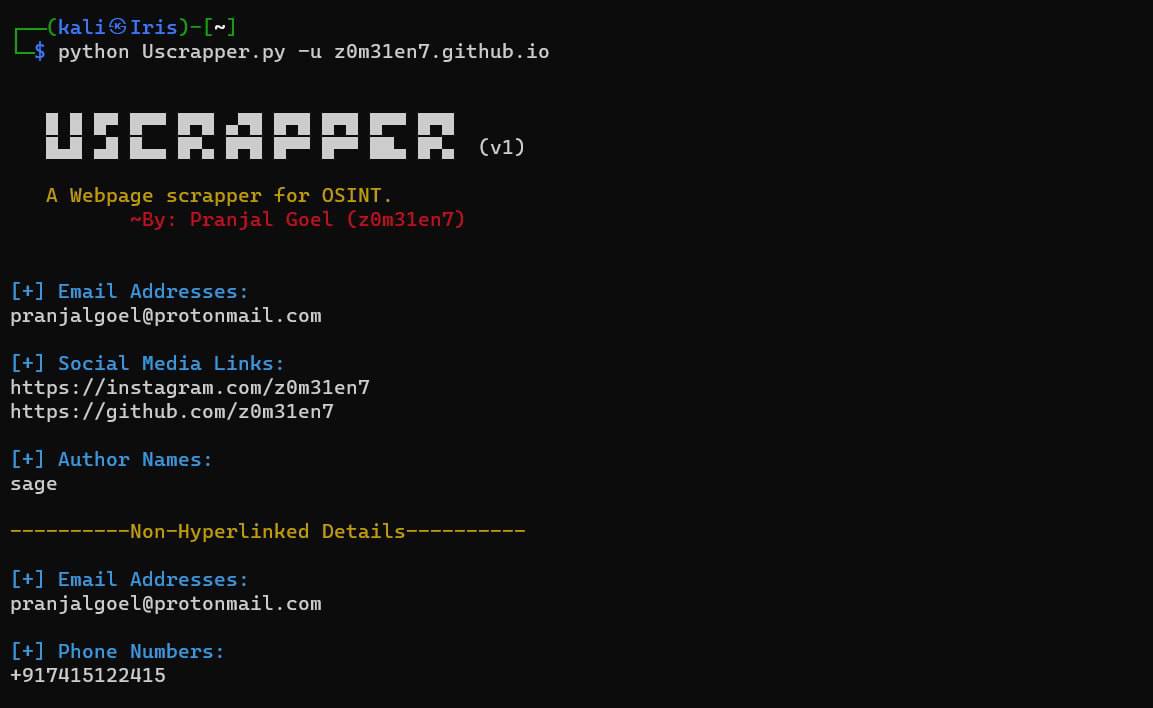

Здаров! Нашел для вас способ поиска информации из веб-страницы. Утилиту привел ниже 👇🏼 uscrapp...