3side кибербезопасности

Рассказываем о российской кибербезопасности как она есть - просто, понятно и с примерами

Информационный канал компании Третья Сторона 3side.org

Связь с администрацией - @TG_3side Связанные каналы | Похожие каналы

4 078

подписчиков

Популярное в канале

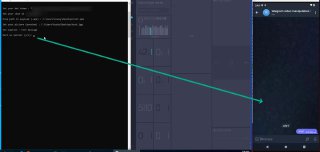

Якобы взлом Андроид через Telegram Заявляется во многих каналах именно так, но давайте разберемс...

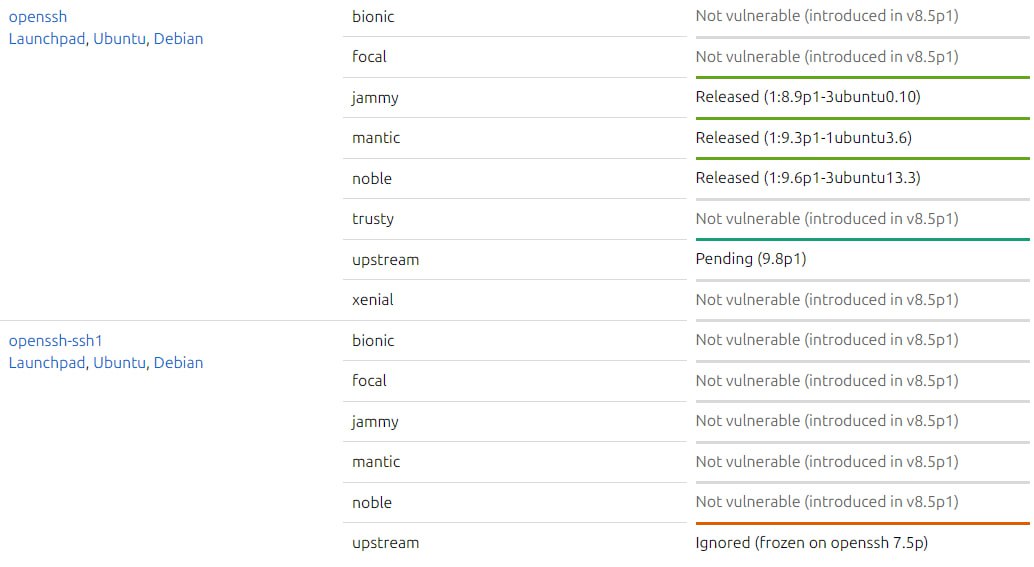

RegreSSHion - новая/старая уязвимость OpenSSH Иногда уязвимости возвращаются, и это происходит н...

Еще одна статья о противодействии мошенничеству В этот раз давали комментарии профильному издани...

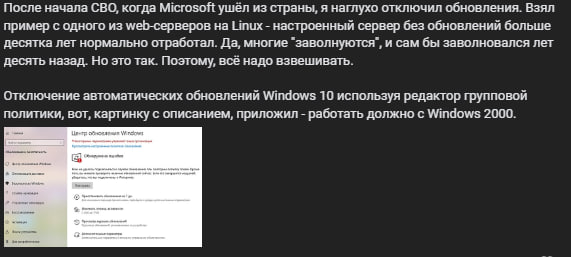

Обновления, которые вызывают DOS Ситуация - вы обновляете ПО, и ваш сервер/ПК перестает работать...

О безопасности на конференциях Об этом поговорили с Security Media, рассказал об интересных случ...