TESTLAND - overbafer1

< Информационная безопасность >

Крипта Binance

t.me/cryptover1

LAMERLAND:

t.me/overlamer1

overbafer1 - личный блог:

t.me/overbafer1

Почта: @lamer1bot

Реклама: @MNGR_iM Связанные каналы | Похожие каналы

40 484

подписчиков

Популярное в канале

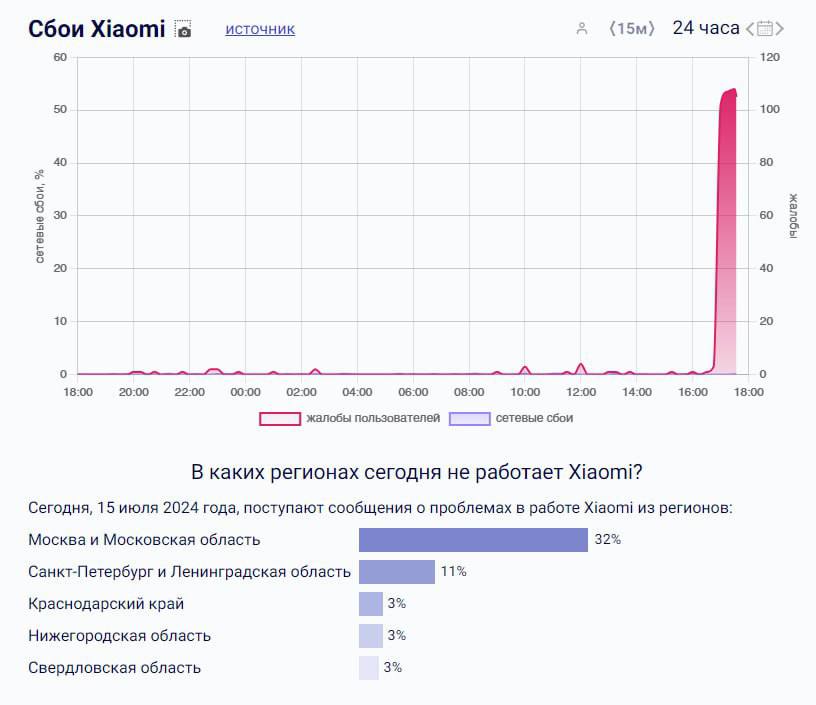

😵В России умер Xiaomi 💥Сегодня в России произошел самый масштабный сбой устройств Xiaomi за посл...

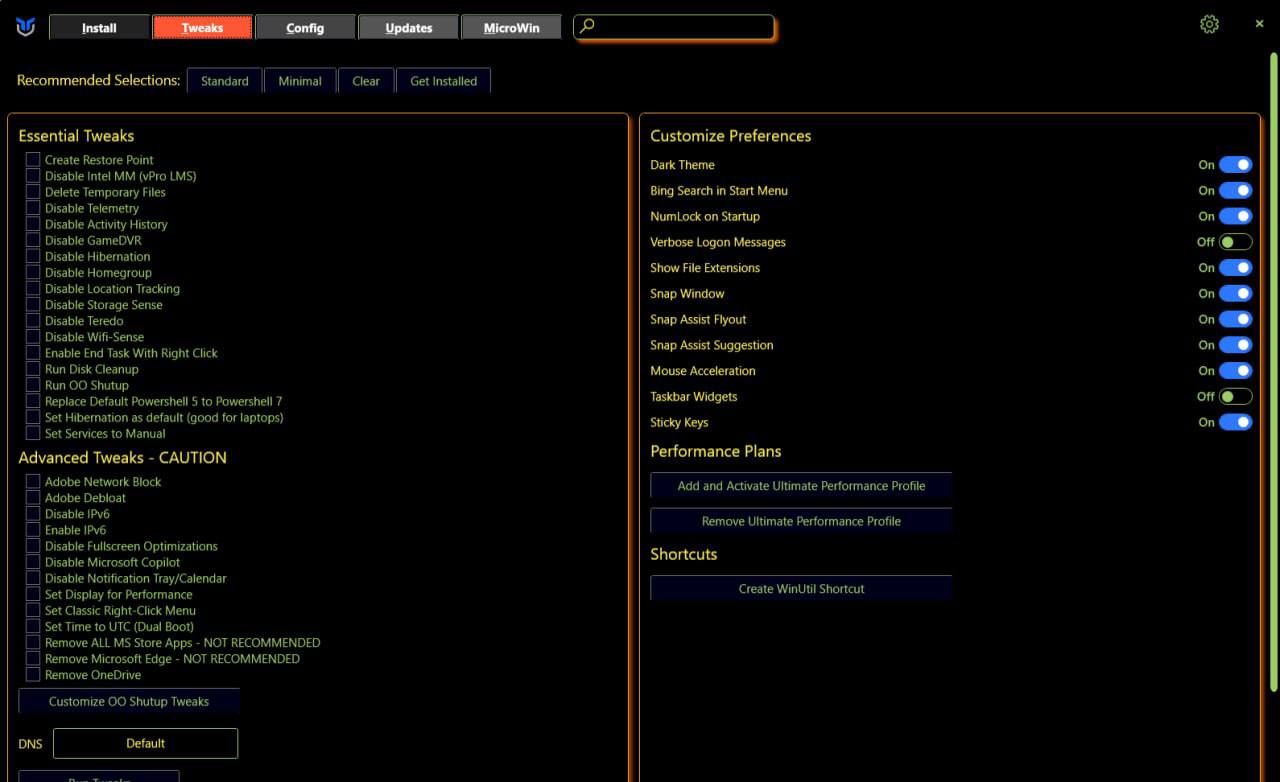

🖥Мастхэв утилита для Windows: WinUtil 🆘Если вы хотите настроить Windows под себя и создать уника...

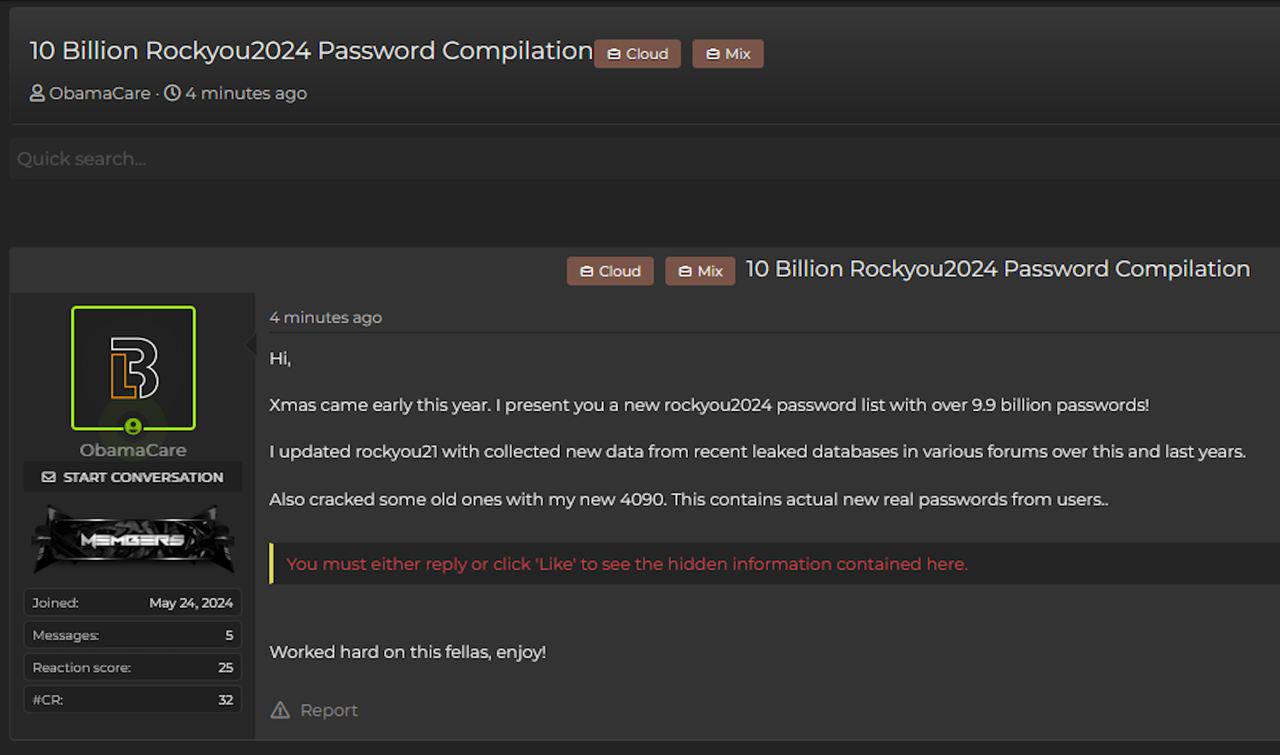

🖥Огромная база слитых паролей появилась на хакерском форуме 🖥На хакерском форуме ObamaCare была ...

📟AMD может первой дропнуть частично стеклянные процессоры, обойдя Samsung и Intel 🤔 🏭Компания AM...

🤖Взлом который скрыли OpenAI в 2023 году 💻Согласно данным, предоставленным собственными источник...